| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- 낙관적락

- querydsl

- 비관적락

- execute

- 연관관계

- shared lock

- 스토어드 프로시저

- SQL프로그래밍

- JPQL

- dfs

- 유니크제약조건

- fetch

- CHECK OPTION

- FetchType

- exclusive lock

- 동적sql

- 연결리스트

- 즉시로딩

- 데코레이터

- 일대다

- PS

- 다대다

- eager

- 다대일

- 힙

- 이진탐색

- BOJ

- 스프링 폼

- 지연로딩

- 백트래킹

- Today

- Total

목록DevOps (25)

흰 스타렉스에서 내가 내리지

주된 이유는 작동 계층과 구현 방식에 있다. 1. 작동 계층의 차이NLB 는 전송 계층 (Layer 4) 에서 작동한다.NLB 는 TCP, UDP, TLS 트래픽을 처리하며, IP 주소와 포트 번호를 기반으로 패킷을 라우팅한다. 전송 계층에서의 로드 밸런싱은 데이터 패킷을 빠르게 전달하는 데 중점을 둔다. 패킷의 내용 (예: HTTP 헤더, URL 경로 등) 을 검사하지 않기 때문에 처리 오버헤드가 적다. 단순히 트래픽을 전달하는 역할만 하기 때문에, 트래픽 처리 속도가 매우 빠르고, 지연 시간이 최소화된다. ALB 는 애플리케이션 계층 (Layer 7) 에서 작동한다. ALB 는 HTTP, HTTPS 트래픽을 처리하며, 클라이언트 요청의 내용을 분석하여 특정 경로, 헤더 , 쿼리 문자열 등을 기반으로..

ALB 와 NLB 는 AWS 에서 제공하는 로드 밸런싱 서비스이다. 1. 작동 계층ALB (Application Load Balancer)NLB (Network Load Balancer)- 7계층 (애플리케이션 계층) 에서 동작한다.- HTTP(S) 프로토콜에 기반한 요청을 처리하며, 클라이언트 요청의 헤더나 내용에 따라 트래픽을 라우팅한다.- URL 경로, HTTP 헤더, 쿼리 문자열, 호스트 이름 등에 따라 요청을 라우팅하는 고급 라우팅 기능을 제공한다. - 4계층 (전송 계층) 에서 작동한다.- TCP, UDP, TLS 프로토콜을 처리하며, 트래픽을 IP 주소와 포트번호를 기반으로 라우팅한다. - 초당 수백만 개의 요청을 처리할 수 있는 매우 높은 처리량을 제공하며, 낮은 레이턴시 (지연 시간)와..

Terraform 을 이용하여 Route Table 생성

Terraform 을 이용하여 Route Table 생성

Route Table 은 라우팅 규칙의 집합이다. Route Table 은 여러 서브넷에서 동시에 사용할 수 있으며, 이렇게 연결하는 작업은 Association 이라고 한다. Route Table 은 `aws_route_table` 리소스를 생성하면 되고, 서브넷과 연결할 때는 `aws_route_table_assocation` 을 사용하면 된다. vim vpc.tf 다음은 이전 글까지에서 작성한 기존의 코드resource "aws_vpc" "main" { cidr_block = "10.0.0.0/16" tags = { Name = "devops-demo-vpc" }}resource "aws_subnet" "public_subnet" { vpc_id = aws_vpc.main.id c..

NAT GatewayNat Gateway 는 Private 서브넷에서 외부와 통신하기 위해서 필요한 일종의 게이트웨이이다. 외부에서 접근하지 말아야하는 서비스는 private subnet 에 들어가는 것이 좋다. 하지만, private subnet 에 있는 서버에서 외부와 통신해야 하는 경우가 발생한다. 예를 들면, 필요한 패키지를 다운로드 받거나, 써드파티 API 를 사용하는 경우가 이에 해당한다. 이럴 때 필요한 것이 바로 NAT Gateway 이다. Nat Gateway 는 반드시 고정 IP (Elastic IP) 를 가지고 있어야 하고, private subnet 에서 보내는 모든 요청이 외부로 나갈 때는 내부 IP 가 아닌 고정 IP 를 사용한다. 예를 들어, 고정 IP 가 13.1.1.1..

Terraform 을 이용하여 AWS IGW, NAT GW 생성

Terraform 을 이용하여 AWS IGW, NAT GW 생성

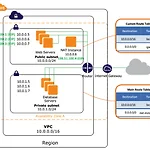

IGW 와 NAT GW 연결에 따라서 public, private subnet 이 결정된다. 프라이빗 서브넷의 인스턴스는 퍼블릭 서브넷에 있는 NAT(Network Address Translation) 게이트웨이를 사용하여 인터넷에 액세스할 수 있다. 퍼블릿 서브넷에 연결된 라우트 테이블을 보면, 인터넷 게이트웨이를 통해서 바로 밖으로 나가게 되어 있다. 하지만 프라이빗 서브넷에 연결된 라우트 테이블을 보면, NAT 게이트웨이를 통하라고 명시가 되어 있다. 그래서 퍼블릭 서브넷에 있는 NAT Instance 한테 갔다가 IGW 를 통해서 밖으로 나가게 된다. 즉, 퍼블릭 서브넷에 있는 서버들은 각각이 고유한 pulbic IP 주소를 가지고 있고,프라이빗 서브넷에 있는 인스턴스들은 동일한 IP (..

Terraform 을 이용하여 VPC 와 Subnet 생성

Terraform 을 이용하여 VPC 와 Subnet 생성

# Terraform 으로 VPC 생성하기 가장 먼저 해야 하는 것은 ? >> provider 생성하기 vim provider.tfprovider "aws" { region = "ap-northeast-2"} VPC 를 생성할 때는 `aws_vpc` 리소스를 사용하고, 필수적으로 필요한 설정은 cidr_block 이다.vim vpc.tfresource "aws_vpc" "main" { cidr_block = "10.0.0.0/16" tags = { Name = "devops-demo-vpc" }} terraform init terraform plan terraform apply AWS 에서 VPC 대시보드로 이동해보면 VPC 리소스가 성공적으로 생성됨을 확인할 수 있다. 그러..

AWS VPC 와 관련 개념, 콘솔을 통한 생성 실습

AWS VPC 와 관련 개념, 콘솔을 통한 생성 실습

# VPCAWS 에서 제공하는 가상 네트워크망 서비스.VPC 를 통해 사용자는 자신만의 격리된 네트워크 환경을 만들 수 있다. 다른 네트워크와 격리되어 있으며, IP 주소 범위, 서브넷, 라우팅 설정 등을 정의할 수 있다. # 서브넷VPC 의 IP 주소 범위. VPC 내에서 IP 주소 범위를 나누어 리소스를 그룹화하는 데 사용한다. 서브넷은 퍼블릭 서브넷과 프라이빗 서브넷으로 구분된다. 퍼블릭 서브넷 : 인터넷 게이트웨이를 통해 인터넷과 연결된 서브넷프라이빗 서브넷 : 인터넷과 직접 연결되지 않은 서브넷. NAT 게이트웨이를 통해 인터넷에 접근할 수 있다. # 라우팅 테이블네트워크 트래픽이 목적지에 도달할 수 있도록 경로를 정의하는 규칙 집합. 각 서브넷은 하나의 라우팅 테이블에 연결되고, 라우..

테라폼에서 *.tf 파일 설명

테라폼에서 *.tf 파일 설명

나는 s3.tf 파일을 생성했고, 그 안에 들어있는 내용은 아래와 같다. resource "aws_s3_bucket" "test" { bucket = "terraform-cli-test-0123"} 왜 첫줄에 이름이 두개이고, 왜 이러한 구조를 가지는 지 궁금했다. # 리소스 정의resource "aws_s3_bucket" "test" { bucket = "terraform-cli-test-0123"}1. resource "aws_s3_bucket" "test" 이 줄은 Terraform 에게 aws s3 버킷 리소스를 생성하라고 지시한다. "aws_s3_bucket" 는 리소스 타입을 지정하고, "test" 는 이 리소스의 로컬 이름이다. 2. bucket = "terraform-cli-test-..

테라폼 작동원리 그리고 CLI 간단실습

테라폼 작동원리 그리고 CLI 간단실습

Terraform 기본 개념 resource실제로 생성할 인프라 자원을 의미한다. ex) aws_security_group, aws_lb, aws_instanceproviderTerraform 으로 정의할 Infrastructure Provider 를 의미한다. ex) aws, azure, github, naver cloud, ...output안프라를 테라폼을 통해 프로비저닝 한 후에 결과물들을 variable 로 state 파일에 저장한다. output 으로 추출한 부분은 이후에 remote state 에서 활용할 수 있다. backendterraform 의 상태 (state 파일) 을 저장하는 공간을 의미한다. backend 를 사용하면 현재 배포된 최신 상태를 외부에 저장하기 때문에 다른 사람과의 ..

AWS Configure 설정

AWS Configure 설정

Terraform 은 사용자가 지정해준 AWS_ACCESS_KEY_ID 와 AWS_SECRET_ACCESS_KEY 를 그대로 가져와서 사용하기 때문에, 테라폼을 사용하기 전에 반드시 세팅해주아야 한다. IAM 사용자 생성IAM → 사용자 → 사용자 추가 → 사용자 생성 → 액세스 키 생성 AWS Configure 세팅aws configure \ cat ~/.aws/credentials 세팅이 완료된 경우에는 cat ~/.aws/credentials 의 Default 부분에 설정이 되어있는지 확인한다. aws sts get-caller-identity 현재 설정된 사용자가 누구인지 확인하려면 위 명령어를 통해 확인할 수 있다. aws s3 ls 굉장히 많이 쓰는 명령어이다. 현재 내 계..